1、Cobalt Strike菜单栏

1.新建连接

2.断开当前连接

3.监听器

4.改变视图为Pivot Graph(可以显示各个目标的关系)

5.改变视图为Session Table(会话列表)

6.改变视图为Target Table(目标列表)

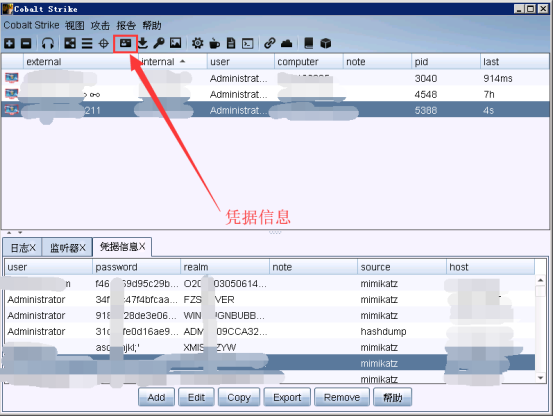

7.查看凭据信息

8.查看文件下载

9.查看键盘记录

10.查看屏幕截图

11.生成无状态Beacon后门

12.java自签名程序攻击

13.生成office宏后门

14.生成脚本通过web传递(利用powershell,bitsadmin,regsvr32生成会话)

15.在Cobalt Strike的web服务上托管一个文件(提供一个文件下载)

16.管理Cobalt Strike上运行的web服务

17.帮助

18.关于2、Cobalt Strike视图

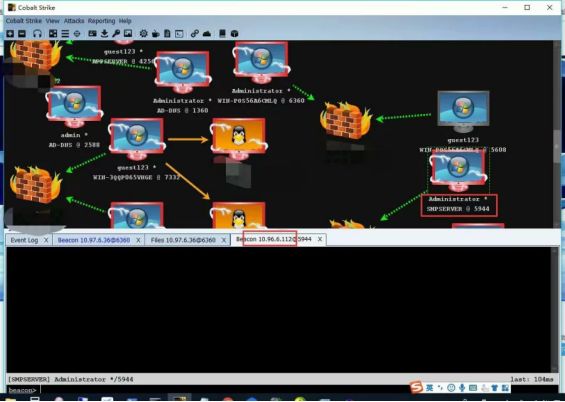

菜单4:Pivot Graph(拓扑图)

如图所示,该视图可以很清楚地查看各主机之间的关系,该视图在大规模内网渗透和APT中非常直观和实用。

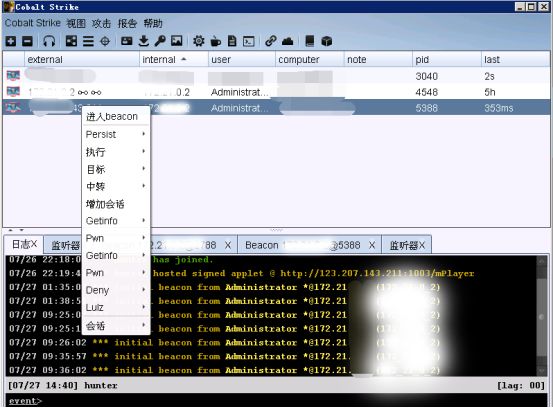

菜单:Session Table(会话列表)

这个视图是我们渗透测试中最为常用的,它主要显示的是当前所有的会话,会话的权限,会话运行在目标机上的pid等等。

选择会话右键,会出现很多:

进入beacon

执行

dump hashes 获取hash

Elevate 提权

Golden Ticket 生成黄金票据注入当前会话

MAke token 凭证转换

Run Mimikatz 运行 Mimikatz

Spawn As 用其他用户生成Cobalt Strike侦听器

目标

Browser Pivot 劫持目标浏览器进程

Desktop(VNC) 桌面交互

File Browser 文件浏览器

Net View 命令Net View

Port scan 端口扫描

Process list 进程列表

Screenshot 截图

中转

SOCKS Server 代理服务

Listener 反向端口转发

Deploy VPN 部署VPN

Spawn 新的通讯模式并生成会话

Session 会话管理,删除,心跳时间,退出,备注

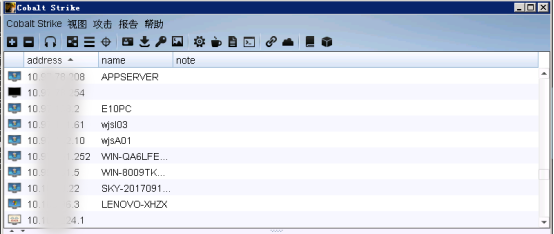

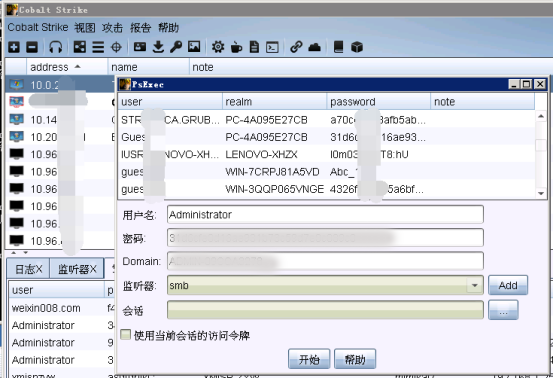

菜单6:Target Table(目标列表)

本处显示的是在beacon中执行主机存活扫描/端口扫描后,探测出的存活的主机。

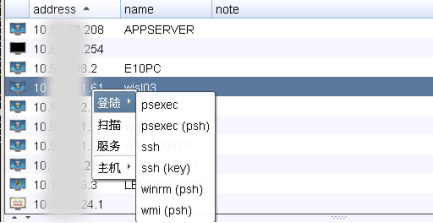

在本视图中,选择目标右键:

如图,CS可以使用多种方式登录到目标主机(进行内网横向移动),如果多台服务器使用了同样的凭据,我们就可以使用此功能进行hash传递,拿下多台服务器权限。

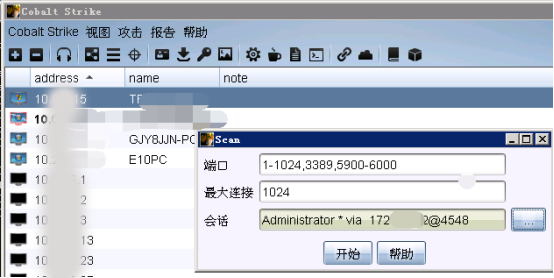

当然,其也带有端口扫描功能,可以扫描指定主机的端口。

1、凭据导出

凭据说的通俗易懂一点,可以理解为目标机的账号,密码。

凭据导出是渗透测试中极为重要的步骤,导出目标机凭据后,我们可以使用凭据实现横向移动(利用hash传递,smb/rdp爆破等等手法)来扩大我们的战果。

2、Hashdump导出hash

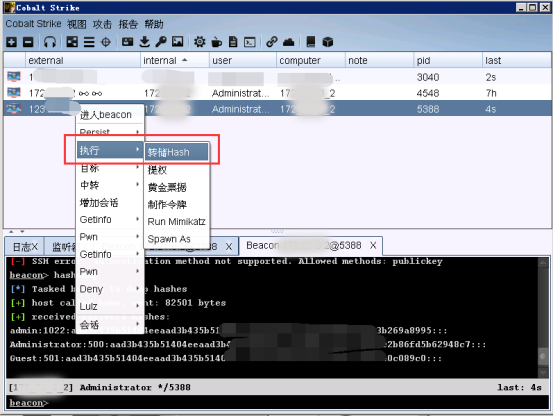

选择beacon会话右键,选择执行-->转储Hash,或在beacon中输入hashdump。

如图beacon会话框输出了目标机的用户名和密码hash值。

以本次导出的一个凭据为例:

admin:1022:aad3b435b51404eeaad3b435b51404ee:f4bb18c1165a89248f9e853b269a8995:::f4bb18c1165a89248f9e853b269a8995为admin用户的NTLM Hash

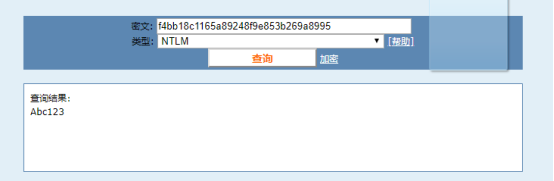

我们可以去cmd5等平台破解该NTLM密文,如图,破解后明文为Abc123:

3、Mimikatz导出凭据

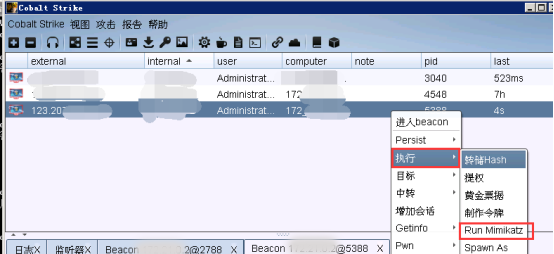

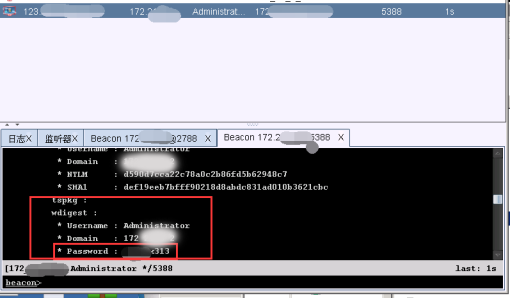

选择执行-->Run Mimikatz,或在beacon中执行logonpasswords命令当会话为管理员权限时,才能dump成功,如果权限很低,请先提权。

如图,成功导出了登陆过3389的某用户的明文密码。

4、凭据存储

如图,点击按钮,即可查看之前dump过的凭据信息。

在进行横向移动时也可以使用之前dump过的凭据。

点击数:141