菜单栏与视图 1、Cobalt Strike菜单栏 1.新建连接 2.断开当前连接 3.监听器 4.改变视图为Pivot Graph(可以显示各个目标的关系) 5.改变视图为Session Table(会话列表) 6.改变视图为Target Table(目标列表) 7.查看凭据信息 8.查看文件下载 9.查看键盘记录 10.查看屏幕截图 11.…

之前更新了Cobalt Strike系列教程第一章:简介与安装,文章发布后,深受大家的喜爱,遂将该系列教程的其他章节与大家分享,提升更多实用技能! 第二章:Beacon详解 一、Beacon命令 大家通过上一篇内容的学习,配置好Listner,执行我们的Payload后,即可发现目标机已经上线。 右键目标interact来使用Beacon,我们用它…

2019-12-16.一次关于启明,360,天融信面试题记录。 一、验证网站是否使用CDN 可以使用多地Ping,比对返回IP、 1. Nslookup: Win下使用nslookup命令进行查询,若返回域名解析结果为多个ip,多半使用了CDN,是不真实的ip。 2. 多地ping查询 使用不同区域ping,查看ping的ip结果是否唯一。若不唯一…

i-intelligence 组织编写的这本2018版《开源情报工具和资源手册》包含了数十类全球开源情报的资源和工具,共计三百多页,数千条资源链接。 目录 (一)、搜索 1、一般搜索 2、元搜索 3、可视化搜索和集群搜索引擎 4、各国搜索引擎 5、代码搜索 6、FTP搜索 7、相似网站搜索 8、物联网搜索引擎 9、儿童友好搜索引擎 10、其他专…

什么是反序列化? 有些时候我们需要把应用程序中的数据以另一种形式进行表达,以便于将数据存储起来,并在未来某个时间点再次使用,或者便于通过网络传输给接收方。这一过程我们把它叫做序列化。典型的例子是,用户数据被序列化后存储到数据库中,另一个例子是在Stateless架构下,用户登陆后的身份数据被序列化存储到了浏览器中。 反序列化和序列化是两个正好相反的…

简介 Web应用程序(但不限于)中允许上传图片,文本或者其他资源到指定的位置,文件上传漏洞就是利用这些可以上传的地方将恶意代码植入到服务器中,再通过url解析执行代码。 文件上传绕过手法 客户端javascript校验及绕过 在上传页面里包含专门检测文件上传的javascript代码,最常见的就是检测扩展名是否合法。 示例代码: 123456789…

简单密码学总结1.0 经验 解题思路如下: 已知密文,根据密文的特征(长什么样子),判断是用什么方式加密,从而解密 未知密码,分析密码特性,利用暴力破解或者其他相应思路求解 有时候,题里会混合多种编码方式,解出来一种后,还需要观察其间的关系 一些简单的编码 摩尔斯编码: 摩尔斯电码由两种基本信号组成:短促的点信号“·”,读“滴…

Sql注入衔接 什么是sql注入? 所谓SQL注入,就是通过把SQL命令插入到 Web表单提交 或 URL 或 页面请求等的查询字符串中,最终达到欺骗服务器执行恶意的SQL命令。 注:从这句话看出常见的注入点在 a. web表单 b. URL链接中 c. 登录框(页面请求查询) 二、SQL注入原理 SQL注入(SQLInjection)是这样一种漏…

1. windows的认证方式主要有哪些? windows的认证方式主要有NTLM认证、Kerberos认证两种。同时,Windows Access Token记录着某用户的SID、组ID、Session、及权限等信息,也起到了权限认证的作用。 其中,NTLM认证主要有本地认证和网络认证两种方式。本地登录时,用户的密码存储在%SystemRoot%…

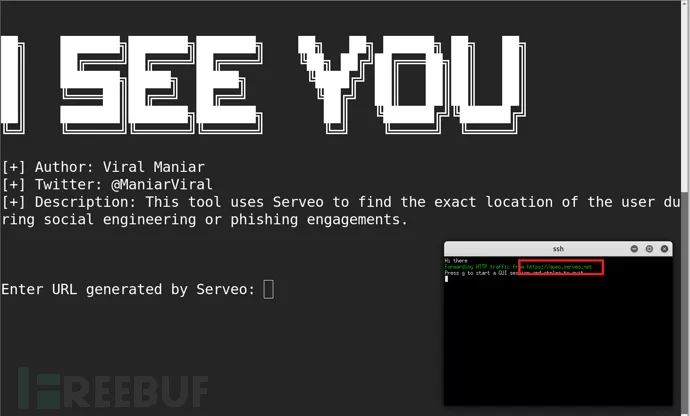

今天给大家介绍的是一款名叫ISeeYou的强大社工工具,该工具基于Bash和JavaScript开发,可帮助研究人员在进行社工技术测试或网络钓鱼培训过程中快速定位目标用户的确切地理位置。在拿到目标用户的地理位置坐标之后,研究人员就可以对目标用户展开基础的网络侦察活动,并执行进一步的测试。 注意 1、 在进行网络钓鱼测试时,该工具不需要任何其他的软件…