通过本课程的学习,我们希望您能够达到的是:

了解WireShark的界面组成

熟悉WireShark的基本操作

Wireshark 是网络包分析工具

网络包分析工具的主要作用是在接口实时捕捉网络包,并详细显示包的详细协议信息

Wireshark 可以捕捉多种网络接口类型的包,哪怕是无线局域网接口

Wireshark可以打开多种网络分析软件捕捉的包,可以支持许多协议的解码。我们可以用它来检测网络安全隐患、解决网络问题,也可以用它来学习网络协议、测试协议执行情况等

Wireshark不会处理网络事务,它仅仅是<监视>网络

Wireshark不会发送网络包或做其它交互性的事情

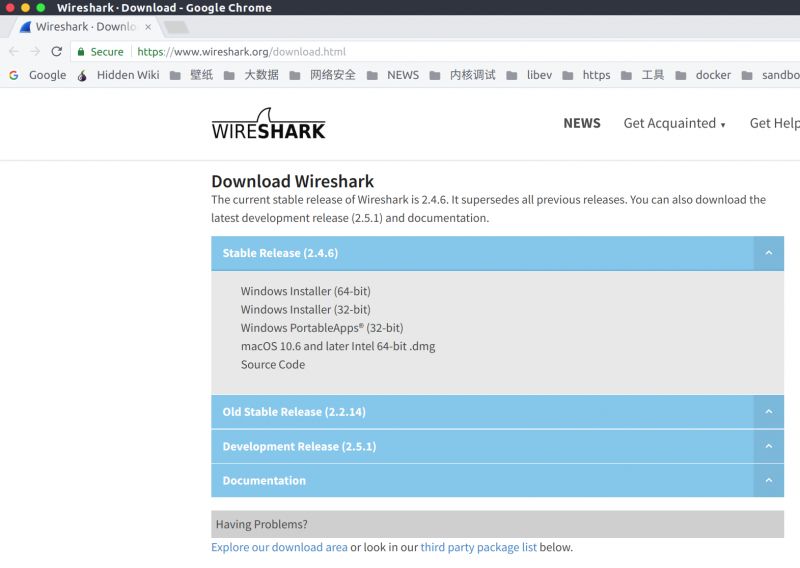

我们可以在这里下载Wireshark

然后下载自己系统对应的版本就行了~

注意在Windows中安装的时候,勾选所有的组件,而如果是Linux像Kali中已经内置了Wireshark

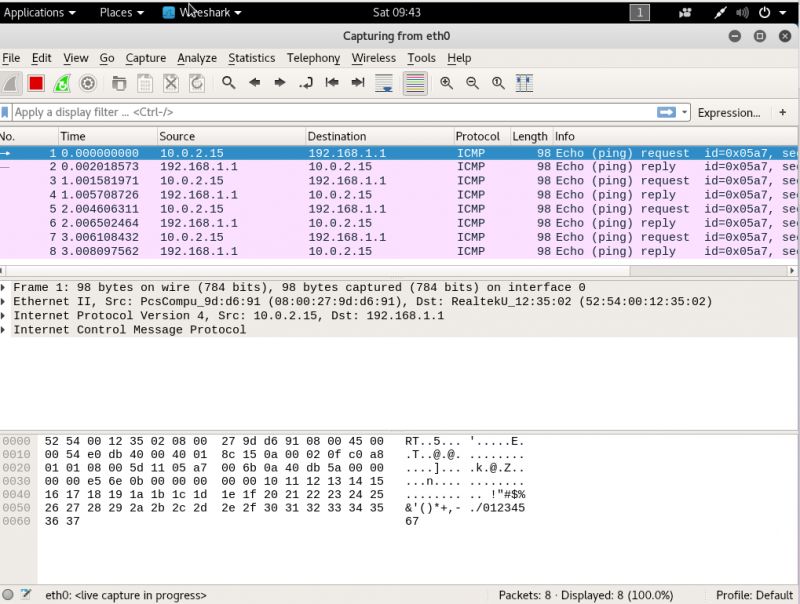

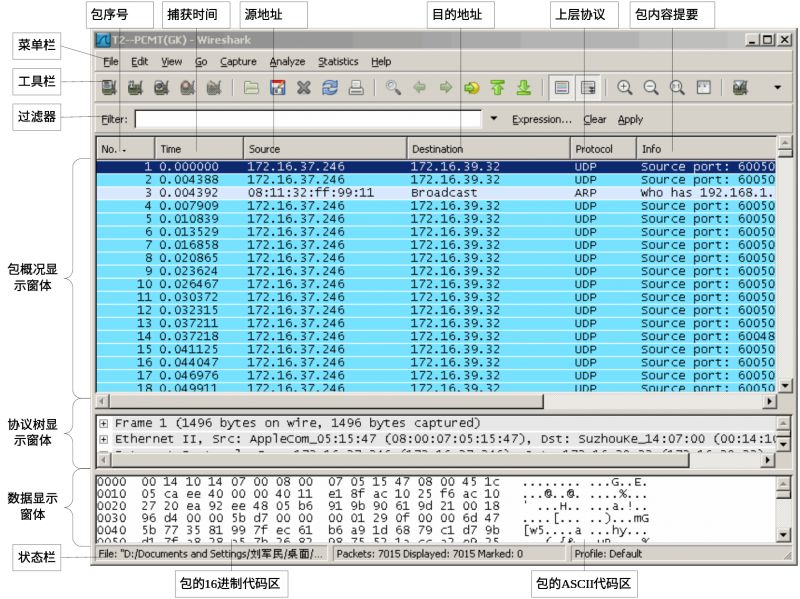

这里有一张网上的图片,介绍了Wireshark的功能布局

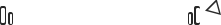

打开Wireshark的第一个界面是这样的

我们在这里选择我们想要监听的网卡和设备

然后双击之后就会进入Wireshark

这些命令是写在上图中的过滤器中的~

过滤主机ip地址或名称。通过指定src|dst关键词来确定所关注的是源地址还是目标地址

如果未指定,则指定的地址出现在源地址或目标地址中的包会被抓取

过滤主机以太网地址,通过指定关键词src|dst来确定所关注的是源地址还是目标地址,如果未指定,则指定的地址出现在源地址或目标地址中的包会被抓取

过滤tcp,udp及端口号,可以使用src|dst和tcp|udp关键词来确定来自源还是目标,tcp协议还是udp协议,tcp|udp必须出现在src|dst之前

选择在以太网层或是ip层的指定协议的包

比如我们打算捕捉来自特定主机的telnet协议,我们可以这样写过滤

又或者我们想捕捉所有不是来自192.168.1.5的telnet通信

当然还有下面这些常用的过滤

ip.addr!=10.0.0.5

ip.src==192.168.0.0/16 and ip.dst==192.168.0.0/16

ip.addr==10.0.0.5 xor ip.addr==192.1.1.1

not tcp

我们休息一下~~

设置多文件连续存储

Use multiple files

如果指定条件达到临界值,Wireshark将会自动生成一个新文件

Next file every n megabyte(s)

如果捕捉文件容量达到指定值,将会生成切换到新文件

Next file every n minutes(s)

如果捕捉文件持续时间达到指定值,将会切换到新文件

Ring buffer with n files

仅生成制定数目的文件

Stop caputure after n file(s)

当生成指定数目文件时,停止捕捉

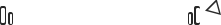

在已经捕捉完成之后,或者打开先前保存的数据包文件时,通过点击包列表面版中的包,就可以在包详情面板看到关于这个数据包的树状结构以及字节面板

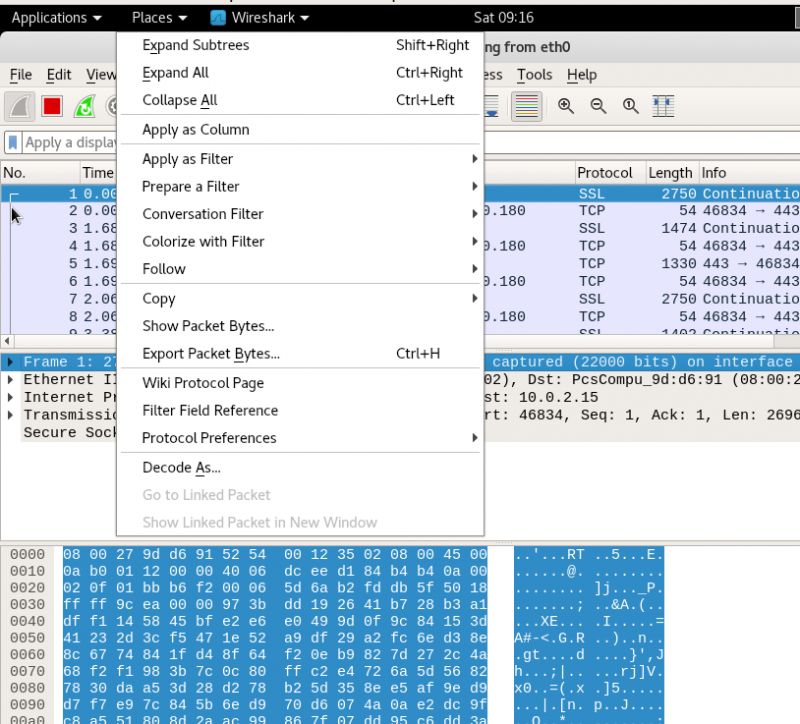

通过点击左侧<+>标记或者选择右键菜单<Expand Subtrees>,展开数据包当前选择的子树,也可以通过右键选择<Expand All>展开数据包的所有子树

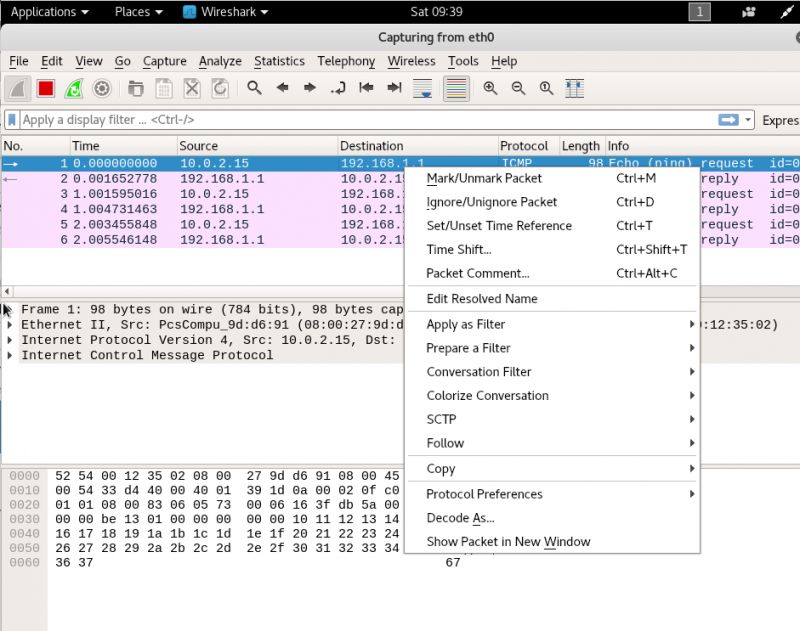

或者我们只想看那么几个类型的包,可以设置过滤

右键之后点击<Apply as Filter>

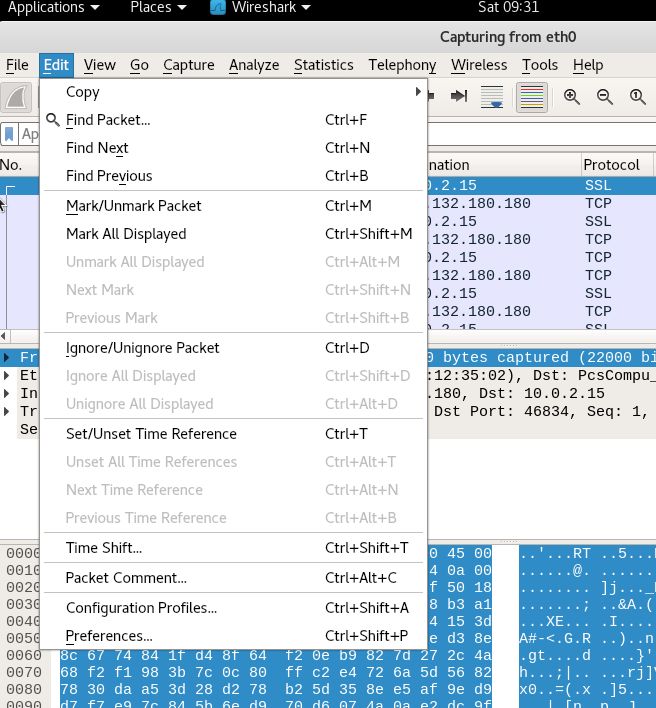

选择菜单<Edit->Find Packet…>

在对话框中输入要查找包的关键字或表达式就可以了,用户可以选择是针对过滤的包进行查找还是通过16进制值进行查找,或是通过字符串进行查找

查找到目标包以后可以通过<ctrl+n>组合键继续查找下一个

<ctrl+b>查找上一个

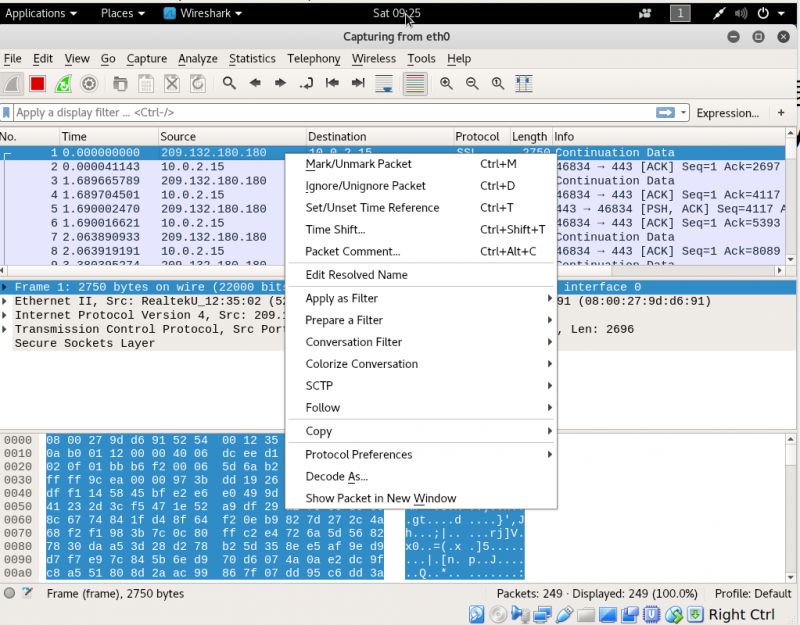

如果一个包很重要,你可以标记它~方便以后查找

右键之后点击<Mark...>

休息一下吧~

反正我写完自己看都累了~~

点击第四个按钮,就会进入设置

在这里你可以对抓包进行细致的设置

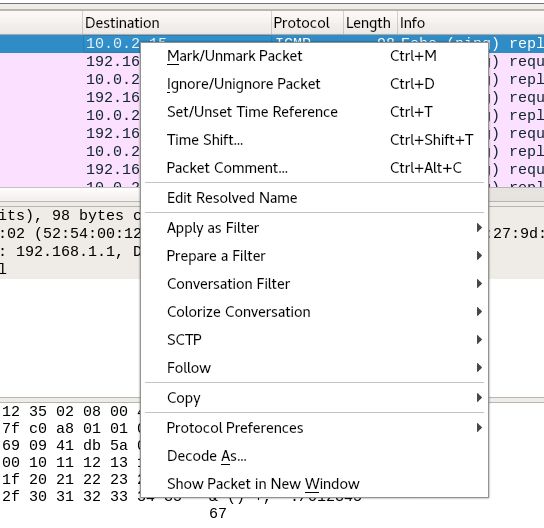

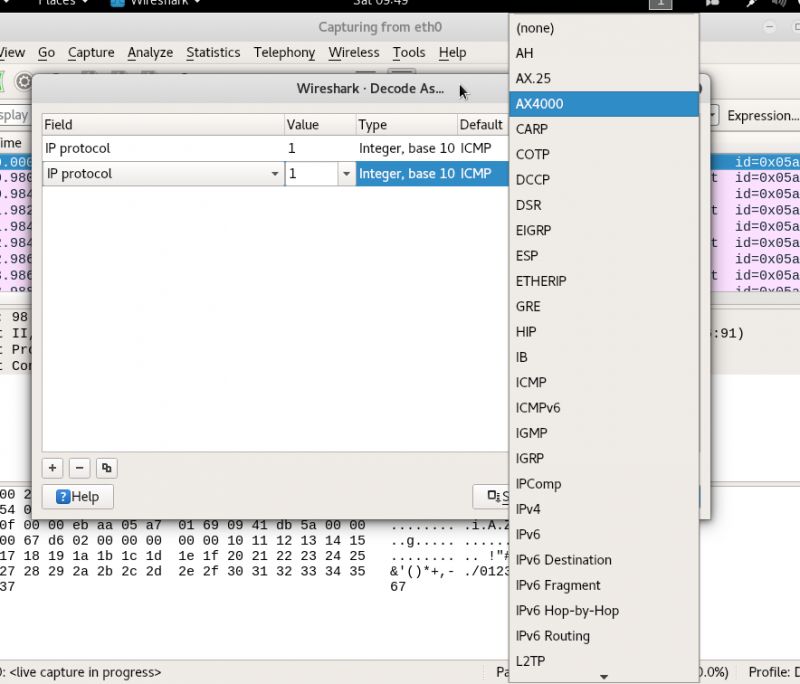

右键某个包,选择右键菜单的倒数第二个<Decode>

然后选择你想用的解析数据的协议

我们再休息一下~

因为下面的内容比较重要~

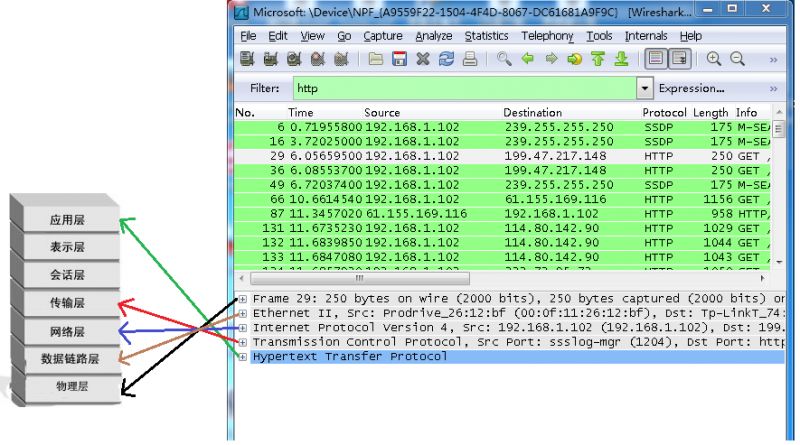

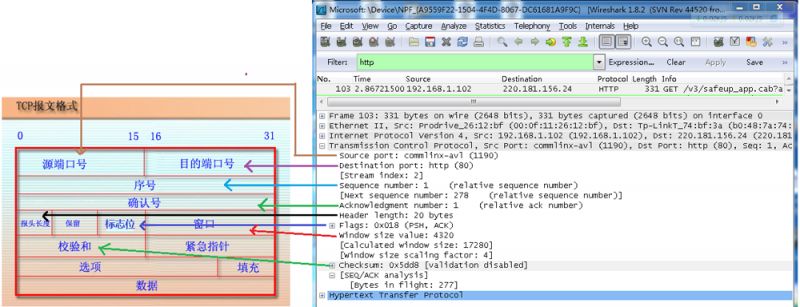

然后我们这里有张图,对应了Wireshark中数据的高低层次

可以看出,在最上面的以Frame开头的是在物理层上的数据,而最下面的Hypertext对应的是应用层

点开最下面的数据之后我们可以看到具体的包的结构,这里可以对照TCP/IP的知识学习

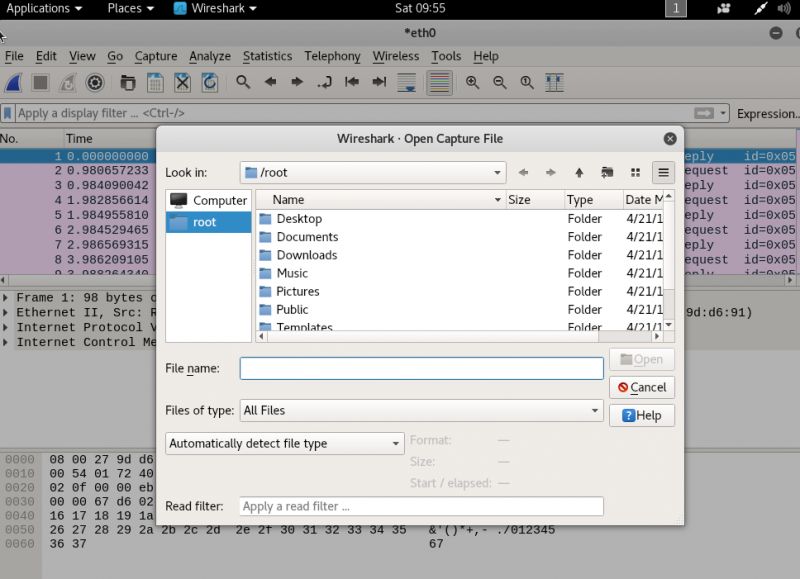

Wireshark可以打开你以前保存的流量数据,点击<File->Open...>

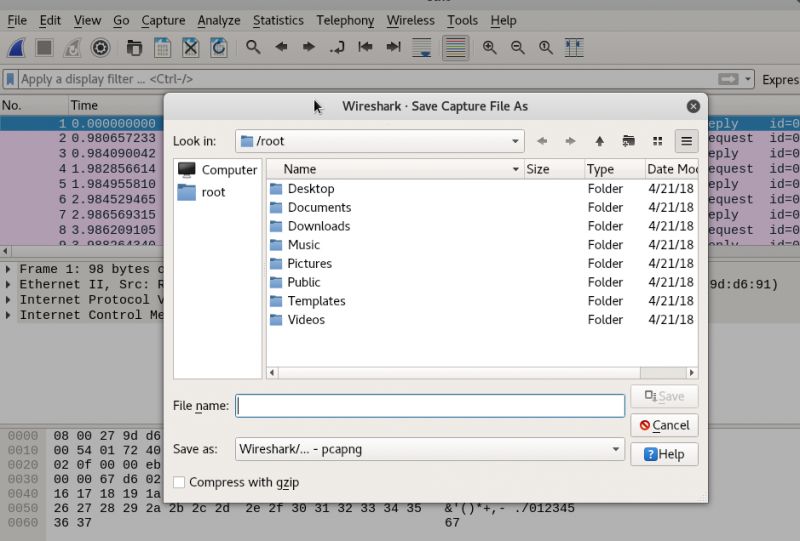

或者保存你现在的流量数据,点击<File->Save as...>

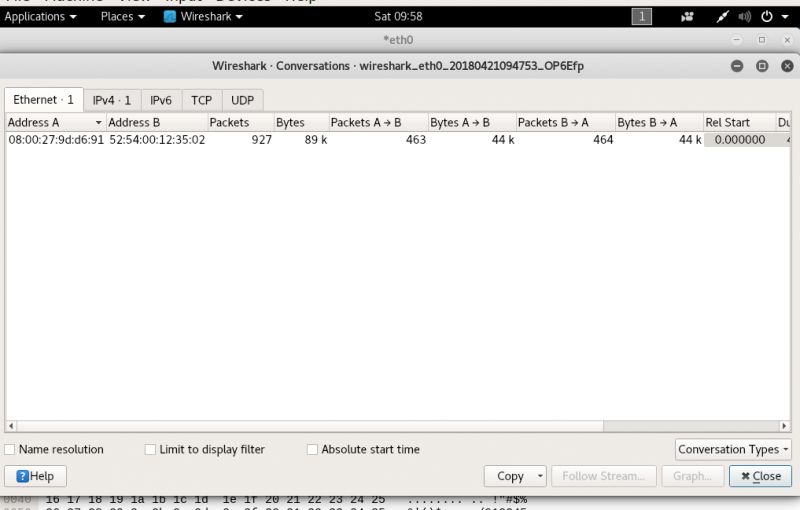

我们可以统计我们现在链接的情况

点击<Statistics -> Conversations...>

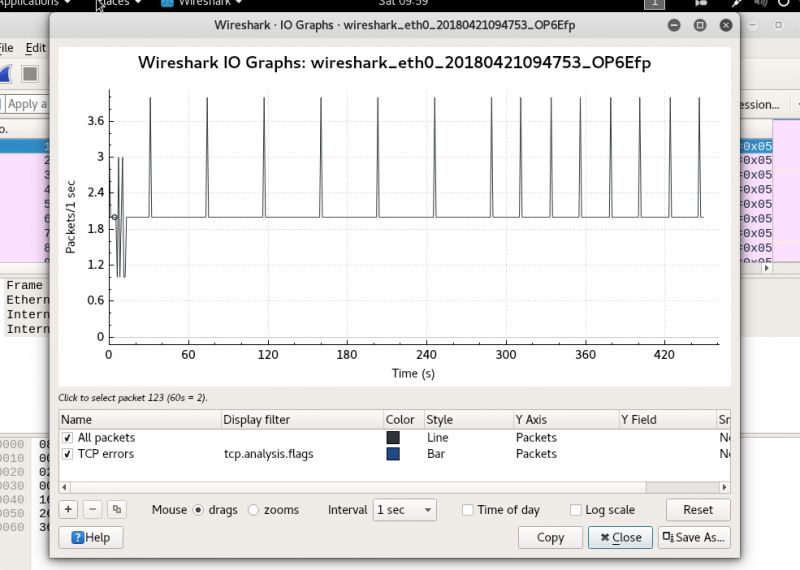

也可以通过绘制曲线的方式来展现数据

点击<Statistics -> IO Graphs...>

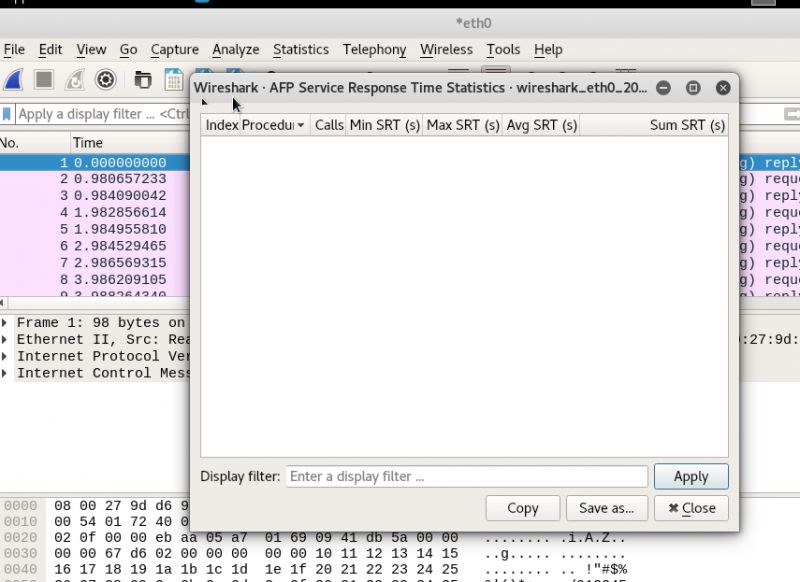

我们甚至可以查看服务器的响应时间

点击<Statistics -> Service Response Time...>

本文完 下期内容:CTF实战4 HTTP协议及嗅探抓包

本文来源于互联网:CTF实战3 Wireshark网络嗅探工具使用

Hits: 255