当下手机能够在设备之间轻松地进行通信和传输数据。令人遗憾的是,人们也可能接收到令人不适的、非法的或有威胁性的图像和其他文件;取证人员经常被要求识别这些文件的来源。

在本文中,详细的阐述了一种深入了解用于通过苹果AirDrop发送文件的设备的方法。我们的方法是通过爆破在接收苹果设备的系统诊断日志中发现的部分SHA256哈希条目来获得发件人的电话号码,即使该电话号码不在接收文件的设备上显示。这项研究公布了一种方法,即利用所有美国区号生成手机号的部分的排列组合及其哈希值,以确定发送设备的完整电话号码。

在这个研究项目中,示例照片通过AirDrop在运行iOS 15的苹果设备之间传输,而后在接收手机上生成一个系统日志,并通过AirDrop导出到MacBook Air进行分析。对生成的sysdiagnose日志的分析发现了发送设备的电话号码的SHA-256哈希值。

这项研究确定了一种方法,使用发送设备可能的国家和地区代码来生成部分SHA-256哈希值的排列组合,以成功识别发送设备的电话号码。**结果发现,未知AirDrop文件的发件人的电话号码可以从接收设备的sysdiagnose日志文件中确定。**

关键词

AirDrop取证,苹果取证,手机取证,数字取证,iOS取证,媒体取证

亮点

• 非法图像和其他文件可以通过AirDrop以匿名方式分享给终端用户。

• 我们提出了一种新的方法来识别看似匿名的AirDrop文件的发件人。

• 在没有共享文件的情况下,Sysdiagnose日志可能有助于识别彼此相近的设备。

简介

苹果公司的AirDrop功能旨在让用户以加密的方式与附近的人快速、轻松地分享内容。2013年首次在iOS 7中为iPhone实施,并在此后的每次更新中延续[1]。AirDrop不依赖蜂窝网络或互联网连接,而是使用苹果无线直接链接(AWDL)从而利用苹果设备的WiFi芯片和一个专有协议与其他设备直接通信[2]。苹果设备上的照片、视频、文件、网站、地图和几乎任何文件都可以在苹果设备之间共享,包括iPhone、iPad、Mac或iPod touch[3]。

AirDrop不需要任何网络连接,而是两个(或更多)附近的苹果产品进行通信的一种快速便捷方式。此外,AirDrop不要求用户知道收件人(或发件人)的手机号码或Apple ID;所有可用的AirDrop连接将显示给接受范围的所有设备。为了方便这种简单的传输方式,同时更好地保护用户隐私,有三种模式可供选择:所有人、仅限联系人以及接收关闭。应该注意的是,“仅限联系人”的设置要求接收者必须拥有发送者的苹果ID或手机号码,才能使用AirDrop[4]。

虽然AirDrop为用户提供了在设备间轻松分享文件的功能,但也被用于犯罪活动。允许“所有人”在没有网络连接的情况下传输文件,导致不需要的图像被匿名发送到每一个开启该选项的设备上。大多数情况下,这种共享是不受欢迎的黄色图像,被称为“Cyber Flashing(网络闪现)”[5],而且AirDrop最近也被暴力分子用来大规模地威胁附近的群众,导致公众的极大恐慌[6,7]。由于AirDrop不依赖网络连接,因此服务提供商不会保留传输数据的记录。此外,如果发送设备的联系信息不存在于接收者的设备中,则只显示发送者的用户定义名称,即 "Jane's iPhone "(常见命名方式)或 "Luke Skywalker"(星球大战角色)。如果设备上没有设置名称,对接收方的默认标识符将只是 "iPhone"。

有超过70种不同类型的日志文件可以在iOS设备上找到或生成。Sysdiagnose日志允许开发人员从设备上运行的不同服务中获得诊断信息,以排除问题。它们还可以提供设备上发生的事件的详细时间线,这对取证工作很有帮助[8]。虽然sysdiagnose日志不会自动存储在iOS设备中,但它们可以由用户生成,并且无需任何专门的取证工具或软件就能获得[9]。本文研究的重点是分析生成的sysdiagnose日志文件中捕获的AirDrop事件。

相关工作

之前关于AirDrop记录和AirDrop发送者识别的工作主要集中在苹果的统一日志文件上[10,11]。在以前的iOS版本中,发送设备的昵称位于统一日志中,其中提供了一些关于发件人的线索[9]。发送设备的电子邮件地址和电话号码的哈希值也位于统一日志中;人们认识到这可能是一个识别信息的来源,但对这些哈希值的解码并不成功,也没有实现识别[11]。

在对AirDrop传输安全性的单独研究中,其实已经发现了一个安全漏洞。即AirDrop将发送者的Apple ID和电话号码的哈希值泄露给接收者设备。在实施任何AirDrop连接或文件传输之前,发送设备的Apple ID和电话号码的SHA-256哈希值会通过蓝牙广播给所有邻近的设备。在传输过程中捕获该苹果ID和/或电话号码可以倒推SHA-256哈希值并识别发送设备[12]。

虽然这种安全漏洞被记录在案,但尚未确定可以从存储在接收设备上的数据中收集到这种信息的方法。本项研究旨在开发一种方法,利用接收设备上创建的sysdiagnose日志(也被称为统一日志)来识别AirDrop文件的发件人,特别是试图识别发送设备的哈希值的任何工件,并随后解码发件人的电话号码。

方法

示例照片在iPhone 11(iOS 15.1)和iPhone 13(iOS 15.1.1)上创建,并被传输到iPhone 11(iOS 15.2)和iPhone XR(iOS 15.1)。文件传输的具体日期和时间被记录下来,以协助识别AirDrop活动。接收设备通过同时按下并释放音量按钮和侧面按钮1-1.5秒来生成sysdiagnose日志。该日志位于设置>隐私>分析与改进>分析数据>生成的日志文件。再将sysdiagnose文件通过AirDrop[9]发送到MacBook Air(macOS Monterey v. 12.0.1)。

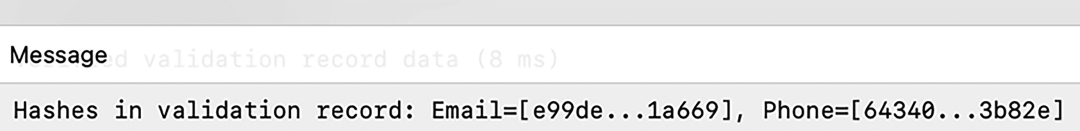

使用MacOS Monterey的控制台应用程序,打开生成的sysdiagnose压缩包中的system_logs.archive文件[8,13]。在该文件中找到了传输图像的相关时间以及相关的日志记录。应当注意的是,默认情况下,Console只显示最后5分钟的活动,必须选择“所有信息”来查看整个日志文件。众所周知,AirDrop AWDL数据存储在日志[10]内的 sharingd 进程下;因此可以添加过滤条件只显示sharingd数据。在相关时间的 sharingd 数据中,发现了一条记录:“hashes in validation record: Email = [399de…1a669], Phone=[64340…3b82e]”(图1和图2)。应该指出的是,与该交易有关的其他信息也存在,但对这些信息的分析不在本研究的范围之内。

根据以前对泄露的哈希值的研究,我们认为这个日志条目包含了存储的部分SHA-256哈希值,用于与接收设备的联系人进行比较[12]。为了证实这一观点,我们生成了已知发送设备(17329218630)的苹果ID和电话号码(包括国家代码)的SHA-256哈希值。结果发现,这些哈希值的第一个和最后五个字符分别与日志条目的第一个和最后五个字符相匹配。

了解到日志条目确实包含了与发送设备有关的SHA-256哈希值的第一个和最后五个字符,我们试图对日志文件中提供的数值进行解码,以产生相应的电话号码。最终,我们编写了一个Python脚本(图3,可在https://github.com/043a7e/airdropmsisdn),根据疑似发送设备的国家和地区代码,从日志文件中发现的前五个SHA-256字符生成可能的完整哈希值和相应的电话号码的排列组合。然后,这些排列组合将与日志文件部分哈希值中的最后五个字符进行比较,以确定任何完整的匹配。应该注意的是,本研究中通过AirDrop传输的示例文件是来自不同地区代码的设备。

结果和讨论

识别system_logs.archive中的哈希值的方法适用于所有收到AirDrop文件的设备。它位于所有文件中,并且使用输入到上述Python脚本中的国家和地区代码对发送电话号码进行了准确的解码和识别。应该注意的是,在这种方法中使用了一个可能的国家和地区代码;若对全部可能的国家和地区代码则需要耗费更多的时间。此外,这项研究是在美国进行的,还需要进一步研究以验证在其他国家的适用性。

还有一种理论上的可能性,即当只从哈希值的第一个和最后五个字符解码潜在的哈希值时,共享一个地区代码的一系列电话号码或不同地区代码的电话号码之间可能发生SHA-256哈希值碰撞。这一问题需要额外的研究来解决使用这种方法的哈希值碰撞的任何统计可能性。

对system_logs.archive文件的进一步检查还发现了其他部分电子邮件的条目,以及在没有传输AirDrop文件时出现的哈希值。我们怀疑,这些条目可能是在接收设备附近的另一个用户试图传输文件时产生的。在传输之前,AWDL程序可能已经搜索了潜在的AirDrop接收设备,即使没有启动AirDrop传输。经过初步测试证实了这些来自附近设备的日志条目的存在,但仍需要进一步研究,以确认为什么部分哈希值会出现在未传输数据的日志文件中的确切原因。

结论

这项研究展示了使用sysdiagnose日志来定位和解码部分哈希值,以确定通过AirDrop传输的文件的发送设备的手机号码的有效方法。这是对以前试图通过昵称来识别发送设备的改进,并且无论发送设备是否有昵称,都可以进一步确定一个特定的发送设备。这种方法不仅被认为是准确的,而且可以及时完成,从而在出现主动威胁的情况下获得有效的信息。

原文链接:

首次发布:2022-2-24 | Journal of Forensic Sciences

https://onlinelibrary.wiley.com/doi/abs/10.1111/1556-4029.15022

参考文献:

1. Apple Inc. About iOS 7 updates. https://support.apple.com/en-us/HT207979. Accessed 4 Jan 2022.

2. Stute M, Kreitschmann D, Hollick M. One billion Apples' secret sauce: recipe for the apple wireless direct link ad hoc protocol. In: Shorey J, Murty R, editors. Proceedings of the 24th Annual International Conference on Mobile Computing and Networking; 2018 Oct 29–Nov 2; New Delhi, IN. New York, NY: Associsate for Computing Machinery; 2018. p. 529–43.

3. Apple Inc. Use AirDrop on your Mac. https://support.apple.com/en-us/HT203106. Accessed 4 Jan 2022.

4. Apple Inc. How to use AirDrop on your iPhone, iPad, or iPod touch. https://support.apple.com/en-us/HT204144. Accessed 4 Jan 2022.

5. Huffington Post. New ‘cyber-flashing’ trend going unreported because victims aren't coming forward. https://www.huffingtonpost.co.uk/entry/cyber-flashing-uk-reports-hidden-problem_uk_5992d291e4b08a24727728fe. Accessed 4 Jan 2022.

6. The Bellingham Herald. Student arrested after Airdrop threats at Bellingham's Sehome High School last week. https://www.chronline.com/stories/student-arrested-after-airdrop-threats-at-washington-high-school-last-week,280697?fr=operanews. Accessed 15 Feb 2022.

7. The New York Post. Flight evacuated after teen messages passengers photos of toy gun. https://nypost.com/2021/07/26/passengers-force-to-evacuate-flight-over-pictures-of-toy-gun/. Accessed 4 Jan 2022.

8. Epifani, M, Leong A, Mahalik, H. Using Apple “bug reporting” for forensic purposes. https://www.rapidr.nl/wp-content/uploads/2019/05/iOS_Bug_Reporting_for_Forensic_Purposes_1.2.pdf. Accessed 18 Jan 2022.

9. Apple Inc. Sysdiagnose (iOS). https://download.developer.apple.com/iOS/iOS_Logs/sysdiagnose_Logging_Instructions.pdf. Accessed 4 Jan 2022.

10. mac4n6.com. Airdrop analysis of the UDP (unsolicited dick pic). https://www.mac4n6.com/blog/2018/12/3/airdrop-analysis-of-the-udp-unsolicited-dick-pic. Accessed 4 Jan 2022.

11. eForensics Magazine. AirDrop forensics. https://eforensicsmag.com/airdrop-forensics-by-kinga-kieczkowska/. Accessed 4 Jan 2022.

12. Heinrich A, Hollick M, Schneider T, Stute M, Weinert C. PrivateDrop: practical privacy-preserving authentication for apple AirDrop. In: Bailey M, Greenstadt R, editors. Proceedings of the USENIX security symposium; 2021 Aug 11–13; virtual. Berkeley, CA: USENIX Association; 2021. p. 3577–94.

13. Apple Inc. Console user guide. https://support.apple.com/guide/console/welcome/mac. Accessed 4 Jan 2022.

Hits: 424